summersec师傅的文章【1】不错,主要参考师傅的文章

0x01 背景

GitHub Security Lab CTF

第四题:GitHub Security Lab CTF 4: CodeQL and Chill - The Java Edition

相关漏洞:CVE-2020-9297

CodeQL database 下载地址

CVE-2020-9297

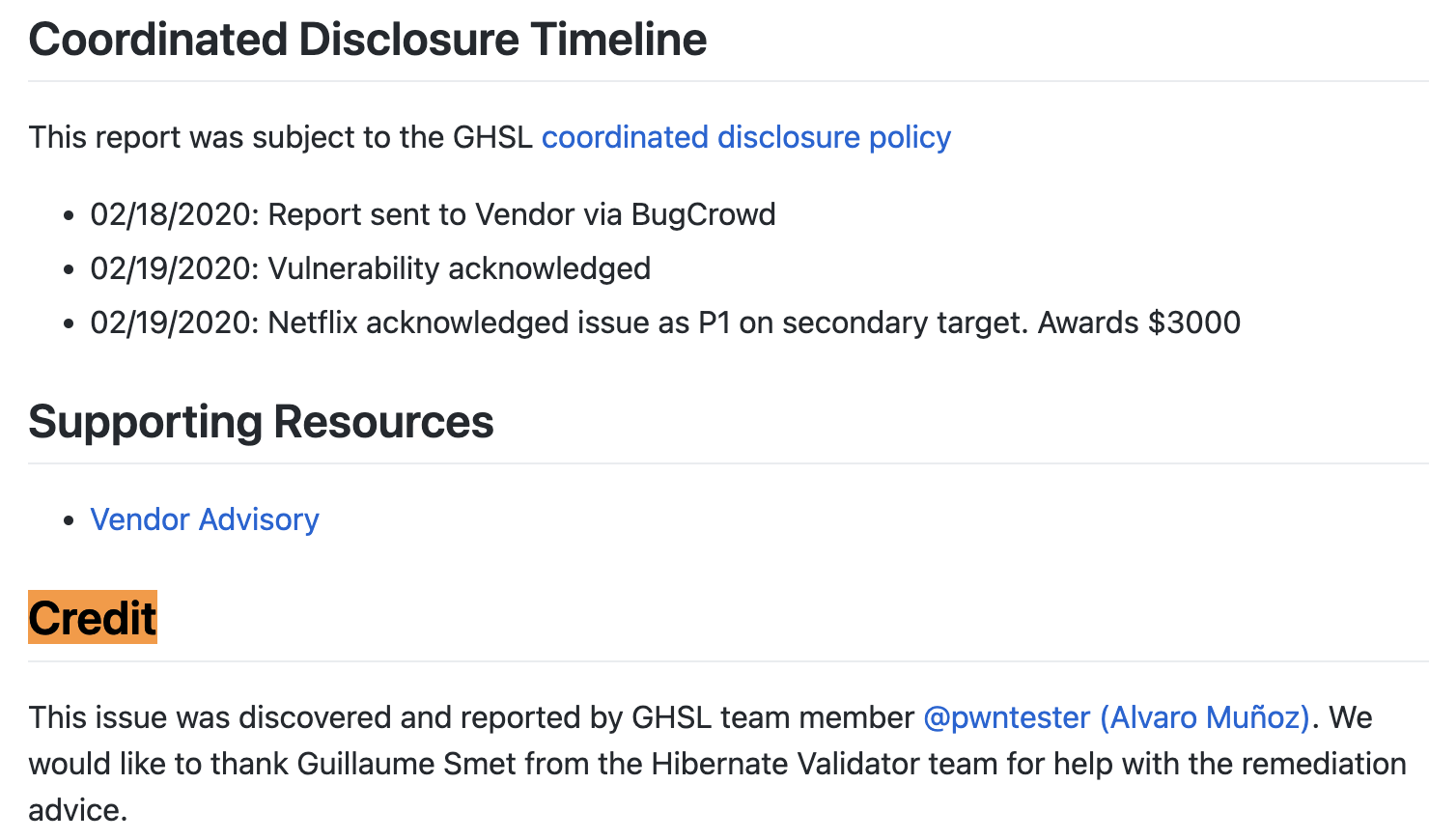

祖师爷pwntester 发现的,$3000,然后被拿来出题。。。

summersec师傅的文章【1】不错,主要参考师傅的文章

GitHub Security Lab CTF

第四题:GitHub Security Lab CTF 4: CodeQL and Chill - The Java Edition

相关漏洞:CVE-2020-9297

CodeQL database 下载地址

CVE-2020-9297

祖师爷pwntester 发现的,$3000,然后被拿来出题。。。

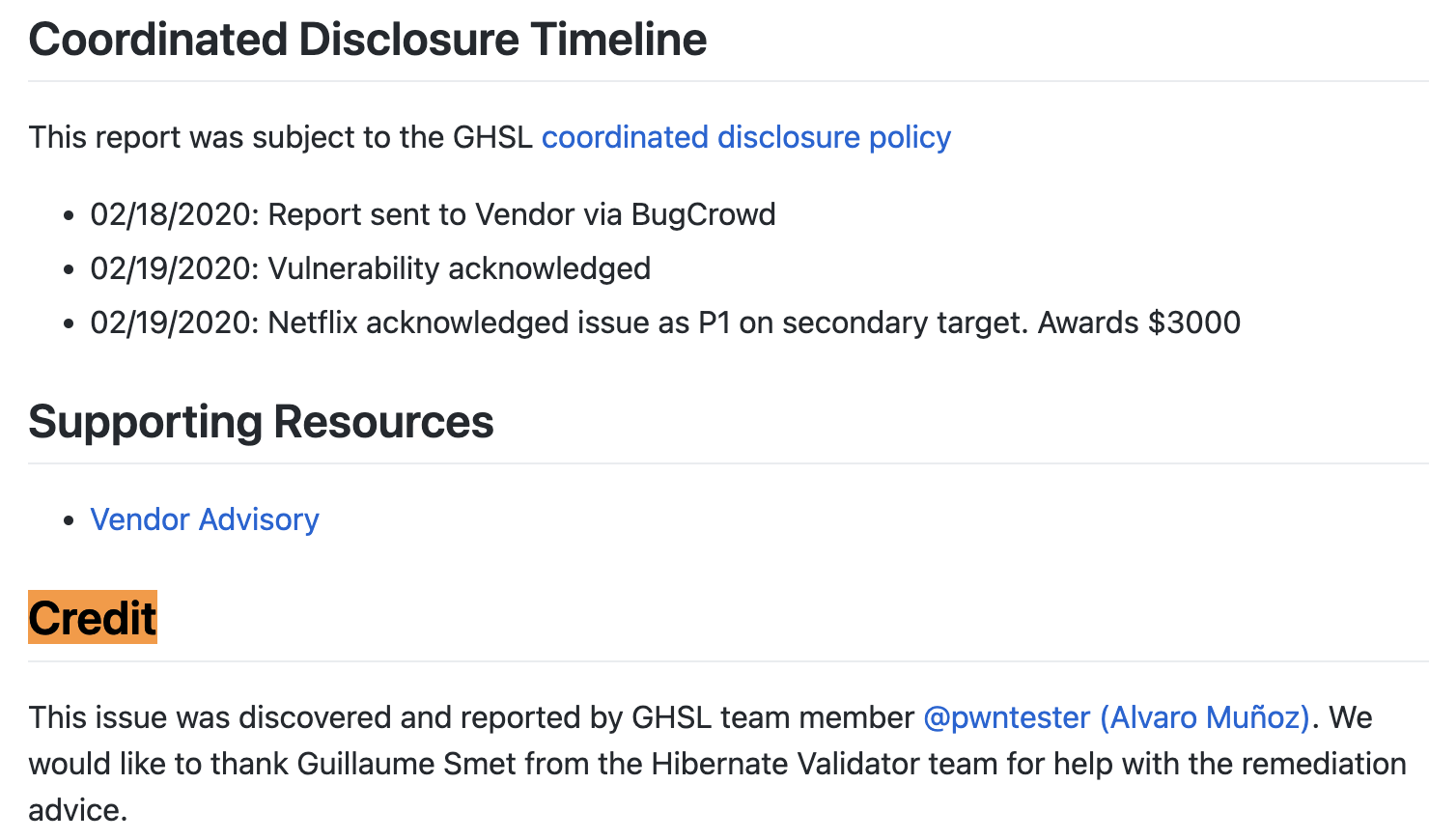

漏洞的原理不复杂,背后的故事却很有意思。

有意思的Credit,

大致理理时间线

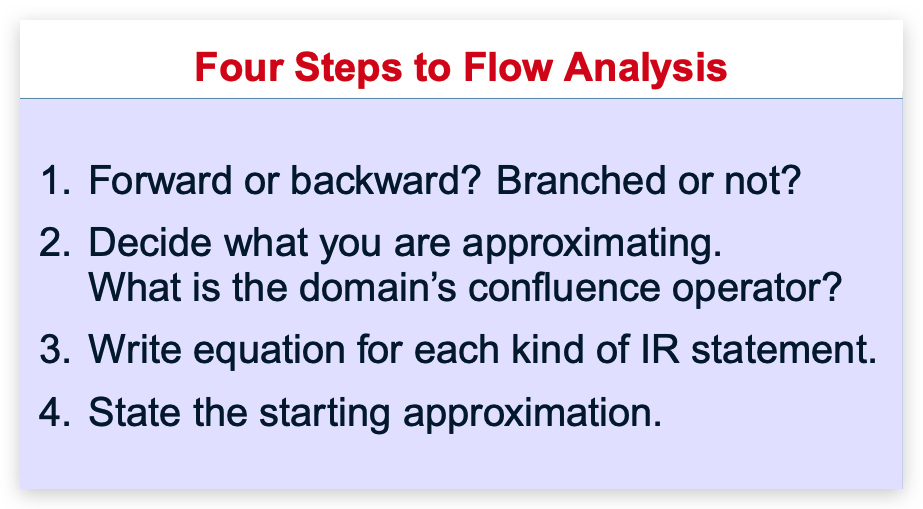

与GadgetInspector 类似,Tabby 也是通过污点分析来实现的Gadget Chain挖掘。不同的是

据说Tabby 一开始是wh1t3p1g师傅的毕设,不过当时没放出tabby-path-finder,因此一直没太关注Tabby 污点分析这块,都是用手动白名单来做过滤的。KCon上师傅的PPT,收获很多,学习总结下。这里主要关注

注:本文需要对soot 有一定了解,参考fynch3r 师傅的参考【3】。

四步走:

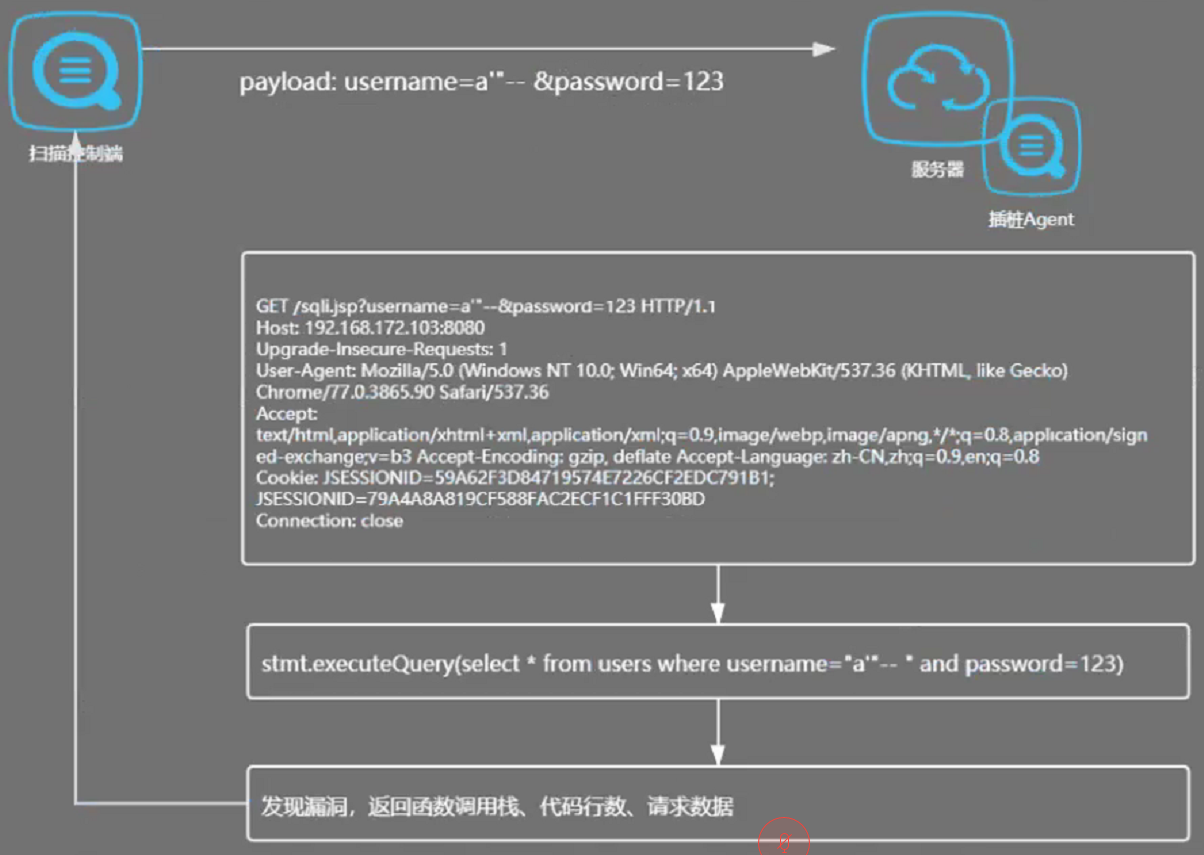

IAST 概念虽然很早就提出了,但是在实际使用情况中,因为其生产无侵入性与漏误报情况,实际使用效果还是不错的。

属IAST 最模糊,与三者都有纠缠。

主动IAST很简单,可以简单理解为 动态IAST = DAST + RASP

CobaltStrike 作为流行的cs控制工具,当CVE-2022-39197 公布后,居然可以RCE ,这对红蓝双方带来的影响自然不言而喻。

这个漏洞可能是继Spring4Shell 之后的又一Java 🔥漏洞。漏洞是由beichen 师傅发现的,然后java小王子浅蓝师傅没过多久就卷出来了,接着pandan师傅、漂亮鼠师傅陆续都复现了,直到整个java安全圈都有在分析这个漏洞。

这个漏洞是很值得分析的:

赛博群名言:只要知道有洞,就会被群友卷出来。

知道有漏洞,再去定向分析,已经是开卷考试了。但是分析过程仍然坎坷、复杂,因此对beichen 师傅认真膜一个,能从一个set点坚持找到对应的利用链,真的是很需要耐心和细心。

more >>tag:

缺失模块。

1、请确保node版本大于6.2

2、在博客根目录(注意不是yilia根目录)执行以下命令:

npm i hexo-generator-json-content --save

3、在根目录_config.yml里添加配置:

jsonContent:

meta: false

pages: false

posts:

title: true

date: true

path: true

text: false

raw: false

content: false

slug: false

updated: false

comments: false

link: false

permalink: false

excerpt: false

categories: false

tags: true