CVE-2021-26919是一个jdbc 反序列化类型漏洞,用作之前两篇jdbc mysql学习的练手,分析分析。

背景

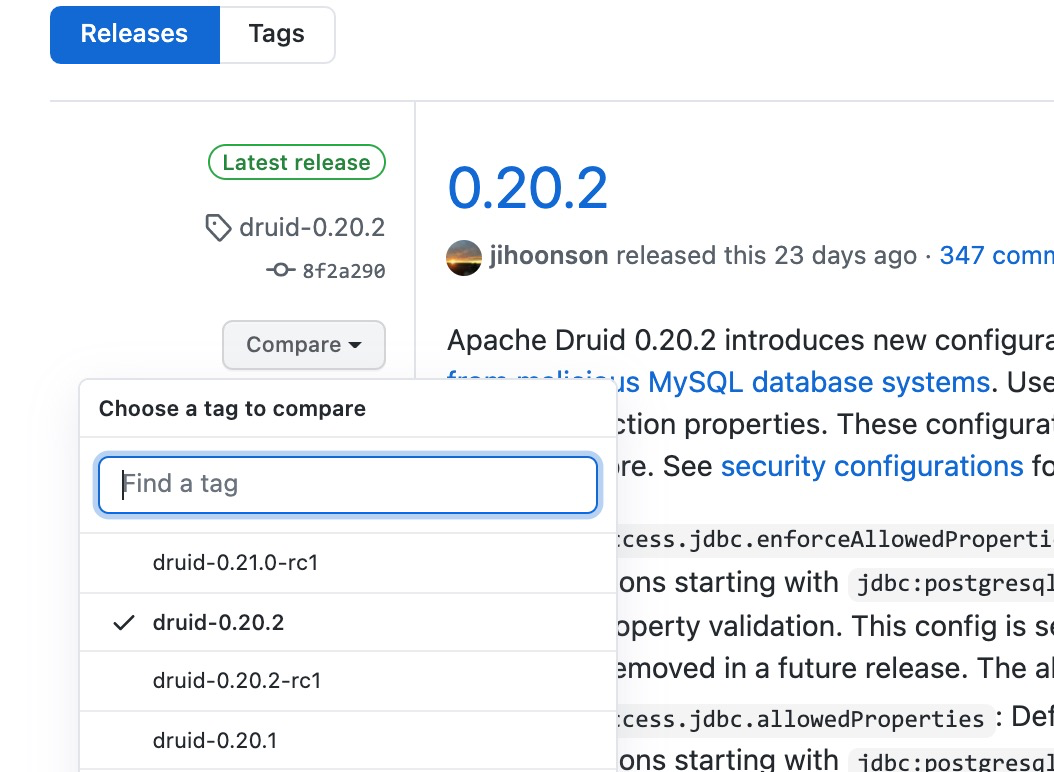

已知是jdbc mysql反序列化的问题,可以直接看看官方的修复

https://github.com/apache/druid/compare/druid-0.20.1...druid-0.20.2

具体在这个commit里

https://github.com/apache/druid/commit/48953e3508967f5156c69676432b5d4dd25ea678

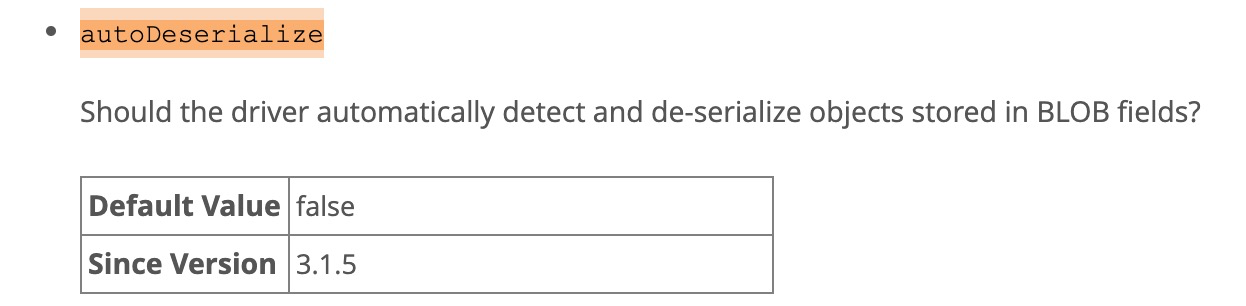

代码就不贴了,主要功能是设置了jdbc:mysql & jdbc:postgresql两类driver和对应的参数白名单

more >>